Lovci hrozeb objevili nový linuxový malware s názvem GTPDOOR, který je navržen pro nasazení v telekomunikačních sítích sousedících s GPRS roamingovými ústřednami (GRX).

Malware je nový ve skutečnosti, že využívá protokol GPRS Tunneling Protocol (GTP) pro komunikaci příkazů a řízení (C2).

Roaming GPRS umožňuje předplatitelům přístup k jejich službám GPRS, když jsou mimo dosah své domovské mobilní sítě. To je usnadněno pomocí GRX, která přenáší roamingový provoz pomocí GTP mezi navštívenou a domovskou veřejnou pozemní mobilní sítí (PLMN).

Bezpečnostní výzkumník haxrob, který objevil dva artefakty GTPDOOR nahrané do VirusTotal z Číny a Itálie, uvedl, že zadní vrátka jsou pravděpodobně spojena se známým aktérem hrozby sledovaným jako LightBasin (aka UNC1945), který byl dříve zveřejněn společností CrowdStrike v říjnu 2021 v souvislosti se sérií útoků zaměřených na telekomunikační sektor s cílem ukrást informace o předplatitelích a metadata hovorů.

„Když se spustí, první věc, kterou GTPDOOR udělá, je, že název procesu sám sebe upraví – změní název procesu na syslog – maskovaný jako syslog vyvolaný z jádra,” řekl výzkumník. „Potlačuje odvozené signály a poté otevře nezpracovaný soket, který umožní implantátu přijímat zprávy UDP, které zasáhly síťová rozhraní.”

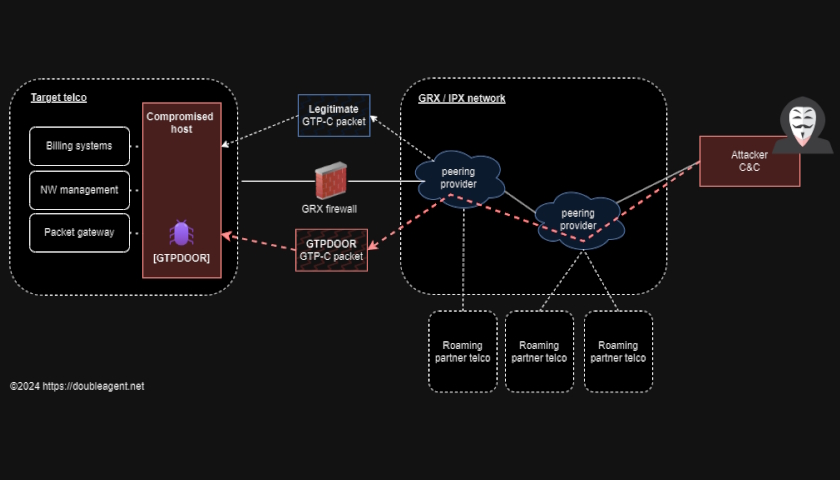

Jinak řečeno, GTPDOOR umožňuje aktérovi, který již navázal stálost na roamingové výměnné síti, kontaktovat kompromitovaného hostitele zasláním zpráv GTP-C Echo Request se škodlivým obsahem.

Tato magická zpráva GTP-C Echo Request funguje jako kanál pro přenos příkazu, který má být proveden na infikovaném počítači, a vrácení výsledků zpět vzdálenému hostiteli.

„GTPDOOR lze skrytě prozkoumat z externí sítě a vyvolat odpověď odesláním paketu TCP na libovolné číslo portu,“ poznamenal výzkumník. „Pokud je implantát aktivní, vrátí se vytvořený prázdný TCP paket spolu s informací, zda byl cílový port otevřený/odpovídal na hostiteli.”

„Tento implantát vypadá, jako by byl navržen tak, aby seděl na kompromitovaných hostitelích, kteří se přímo dotýkají sítě GRX – to jsou systémy, které komunikují s jinými sítěmi telekomunikačních operátorů prostřednictvím GRX.”

Zdroj: thehackernews.com