Výzkumníci v oblasti kybernetické bezpečnosti našli řadu úložišť GitHub nabízejících cracknutý software, který se používá k poskytování zloděje informací s názvem RisePro.

Kampaň s kódovým označením gitgub zahrnuje 17 úložišť spojených s 11 různými účty, uvádí G DATA. Dotčená úložiště byla mezitím dceřinou společností vlastněnou Microsoftem odstraněna.

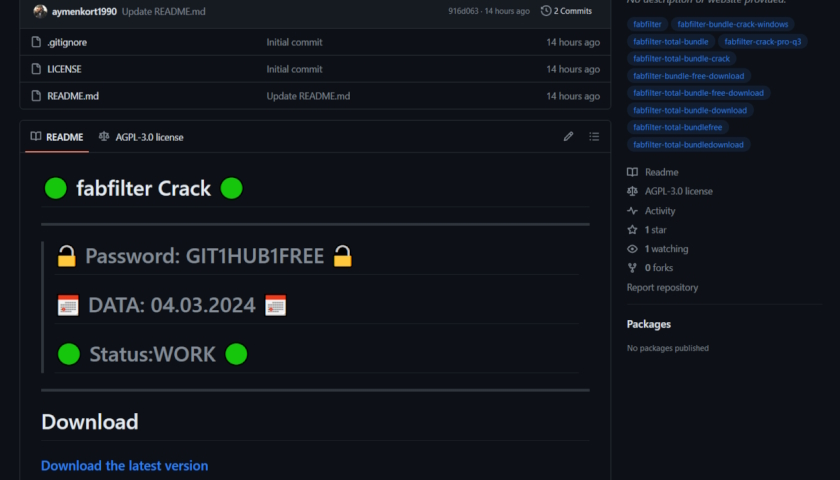

„Úložiště vypadají podobně, obsahují soubor README.md s příslibem bezplatného cracknutého softwaru,” uvedla německá společnost zabývající se kybernetickou bezpečností.

„Zelené a červené kroužky se na Github běžně používají k zobrazení stavu automatických sestavení. Aktéři hrozeb Gitgubu přidali do svého README.md čtyři zelené kroužky Unicode, které předstírají, že zobrazují stav vedle aktuálního data a poskytují pocit legitimity a aktuálnosti.“

Seznam repozitářů je následující, přičemž každý z nich ukazuje na odkaz ke stažení (“digitalxnetwork[.]com”) obsahující archivní soubor RAR:

andreastanaj/AVAST

andreastanaj/Sound-Booster

aymenkort1990/fabfilter

BenWebsite/-IObit-Smart-Defrag-Crack

Faharnaqvi/VueScan-Crack

javisoles123/Voicemod

lolusuary/AOMEI-Backupper

lolusuary/Daemon-Tools

lolusuary/EaseUS-Partition-Master

lolusuary/SOOTHE-2

mostofakamaljoy/čistič

rik0v/ManyCam

Roccinhu/Tenorshare-Reiboot

Roccinhu/Tenorshare-iCareFone

True-Oblivion/AOMEI-Partition-Assistant

vaibhavshiledar/droidkit

vaibhavshiledar/TOON-BOOM-HARMONY

Archiv RAR, který vyžaduje, aby oběti dodaly heslo uvedené v souboru README.md v úložišti, obsahuje instalační soubor, který rozbalí užitečné zatížení další fáze, spustitelný soubor, který je nafouknutý na 699 MB ve snaze „shodit“ nástroje pro analýzu, jako je např. IDA Pro.

Vlastní obsah souboru – o velikosti pouhých 3,43 MB – funguje jako zavaděč pro vložení RisePro (verze 1.6) do AppLaunch.exe nebo RegAsm.exe.

RisePro vtrhl do centra pozornosti na konci roku 2022, kdy byl distribuován pomocí služby pro stahování malwaru s platbou za instalaci (PPI) známé jako PrivateLoader.

Je napsán v C++ a je navržen tak, aby shromažďoval citlivé informace od infikovaných hostitelů a exfiltroval je do dvou telegramových kanálů, které často používají aktéři hrozeb k extrakci dat obětí. Zajímavé je, že nedávný výzkum od Checkmarx ukázal, že je možné infiltrovat a přeposílat zprávy z útočníkova bota na jiný účet Telegram.

Vývoj přichází, když Splunk podrobně popsal taktiku a techniky přijaté Snake Keyloggerem a popsal jej jako zlodějský malware, který „využívá mnohostranný přístup k exfiltraci dat“.

„Použití FTP usnadňuje bezpečný přenos souborů, zatímco SMTP umožňuje odesílání e-mailů obsahujících citlivé informace,“ řekl Splunk. „Integrace s Telegramem navíc nabízí komunikační platformu v reálném čase, která umožňuje okamžitý přenos odcizených dat.“

Stealer malware je stále populárnější a často se stává primárním vektorem pro ransomware a další narušení dat s velkým dopadem. Podle zprávy od Specops zveřejněné nedávno se RedLine, Vidar a Raccoon ukázaly jako nejpoužívanější, přičemž jen RedLine má na svědomí krádež více než 170,3 milionů hesel za posledních šest měsíců.

„Současný vzestup malwaru kradoucího informace je ostrou připomínkou neustále se vyvíjejících digitálních hrozeb,“ poznamenal Flashpoint v lednu 2024. „Zatímco motivace za jeho používáním je téměř vždy zakořeněna ve finančním zisku, stealery se neustále přizpůsobují a zároveň jsou dostupnější a mají snadné použití.“

Zdroj: thehackernews.com

Obrázek: gdatasoftware.com