Malware ESPecter je nově odhalenou hrozbou pro technologii UEFI. Bezpečnostní analytici odhadují, že se prvně objevil již v roce 2012, kdy se svými aktivitami zaměřoval na předchozí systém zodpovědný za start operačního systému – BIOS. I přes svou poměrně dlouho historii zůstal doposud nezdokumentován. Bootkit ESPecter získává data z infikovaného zařízení a odesílá je na svůj řídící server. Bezpečnostní experti tak předpokládají, že jeho cílem je kybernetická špionáž. Dle získaných dat byl malware lokalizován v Asii. V České republice zatím nebyl detekován.

ESPecter je zatím druhou persistentní hrozbou pro systémový oddíl UEFI (ESP), která byla odhalena. Jeho nově zdokumentované chování dokazuje, že se útočníci už nespoléhají pouze na modifikaci SPI flash paměti jako v případě malwaru Lojax, který ESET objevil v roce 2018.

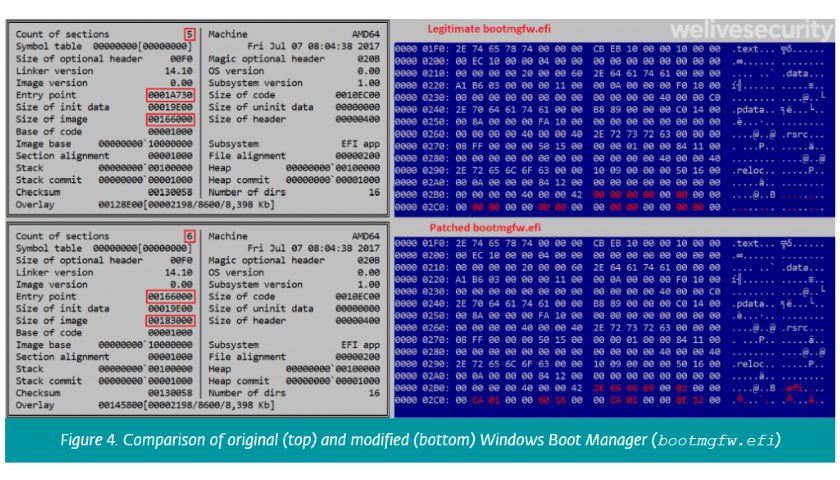

ESPecter si úpravou modulu Windows Boot Manager zajistí přežití na infikovaném zařízení. Zároveň využije plnou kontrolu nad spuštěním systému k tomu, aby načetl škodlivý ovladač a obešel tak bezpečnostní mechanismus zvaný Windows Driver Signature Enforcement. Bezpečnostní analytici identifikovali tuto hrozbu na infikovaném zařízení spolu s doplňkem pro krádež dokumentů a zaznamenávání stisků na klávesnici, tzv. keyloggerem. Bezpečnostní experti tak usuzují, že ESPecter může vykonávat i špionážní aktivity.

„Je zajímavé, že se tato hrozba prvně objevila již v roce 2012, kdy se zaměřovala na systémy využívající BIOS. I přes to, že ESPecter má za sebou poměrně dlouho historii, jeho aktivity zůstaly i po přechodu na UEFI nepovšimnuty a nezdokumentovány,“ vysvětluje Robert Šuman, vedoucí virové laboratoře společnosti ESET v Praze. „ESPecter je velmi pokročilý malware. Dle našich dat z analýzy vyplývá, že se jedná o cílený útok na asijské subjekty. V České republice v tuto chvíli není detekován,“ dodává Šuman.

Doplňky malwaru se od roku 2012 téměř nezměnily a rozdíly mezi verzemi z let 2012 a 2020 nejsou tak výrazné, jak by se dalo očekávat. Největším rozdílem zůstává změna orientace bootkitu ESPecter ze starého systému BIOS na jeho nástupce UEFI.

Bootkit ESPecter ukládá rozsáhlá data o uživateli

V další fázi svého útoku spustí ESPecter backdoor malware, který má různé funkce, jako je automatické přenášení dat, krádež dokumentů, zaznamenávání stisků na klávesnici nebo monitorování oběti pravidelným snímáním obrazovky zařízení. Všechna sesbíraná data odesílá malware na svůj řídící server.

„ESPecter dokazuje, že při útocích na mechanismus spouštění operačního systému se útočníci již nespoléhají výlučně na modifikaci samotného UEFI firmwaru, jako tomu bylo v případě malwaru Lojax. Investují naopak svůj čas do vytváření škodlivého kódu, který jednoduše zablokuje bezpečnostní mechanismy funkce UEFI Secure Boot. Ty pak nadále vypadají, jako by byly zapnuté a správně nakonfigurované,“ říká Šuman.

Bezpečnostní experti ze společnosti ESET doporučují uživatelům, aby se při ochraně před bootkitem ESPecter řídili několika jednoduchými pravidly. Vždy je důležité využívat nejnovější verzi UEFI firmwaru na používaném zařízení. Dále by si uživatelé měli vždy ověřit, zda mají v nastavení UEFI zapnutou funkci Secure Boot. Doporučeným preventivním krokem je také důsledná správa privilegovaných účtů, které jsou k instalaci bootkitu potřeba.

TZ

@RadekVyskovsky