Rozhovor s Janem Kolouchem z CESNETu o kybernetické bezpečnosti

Na konferenci KKDS Olomouc 2024 jsme se zeptali Jana Koloucha, odborníka na kybernetickou bezpečnost ze sdružení CESNET, jak vidí aktuální situaci kolem směrnice NIS2, resp.

IT SECURITY NETWORK NEWS je B2B komunitní web zaměřený na IT bezpečnost a související témata. #security #bezpečnost #ITSECNN

Na konferenci KKDS Olomouc 2024 jsme se zeptali Jana Koloucha, odborníka na kybernetickou bezpečnost ze sdružení CESNET, jak vidí aktuální situaci kolem směrnice NIS2, resp.

Globální ztráty způsobené kybernetickým zločinem v roce 2023 dosáhly 6 bilionů dolarů. Tato čísla neustále rostou a je jasné, že kybernetická bezpečnost je pro firmy

Pokud firma nemá SOC (Security Operations Center), vůbec netuší a nemá přehled o tom, co všechno se děje v IT prostoru kolem ní, ale i

Kybernetická bezpečnost je tématem v různých oborech a firmy z obranného a bezpečnostního průmyslu nejsou výjimkou. Konkrétně pro tento obor připravily NCA (National Cluster Association),

Potkali jsme se po delší době s vedoucím KOC Alešem Staňkem. V minulosti jsme o KOC (Kybernetické operační centrum) už psali v souvislosti s projektem

Vojáci 53. pluku průzkumu a elektronického boje v srpnu testovali na Vyškovsku systémy obrany proti civilním i vojenským bezpilotním letounům. „Toto téma je v souvislosti

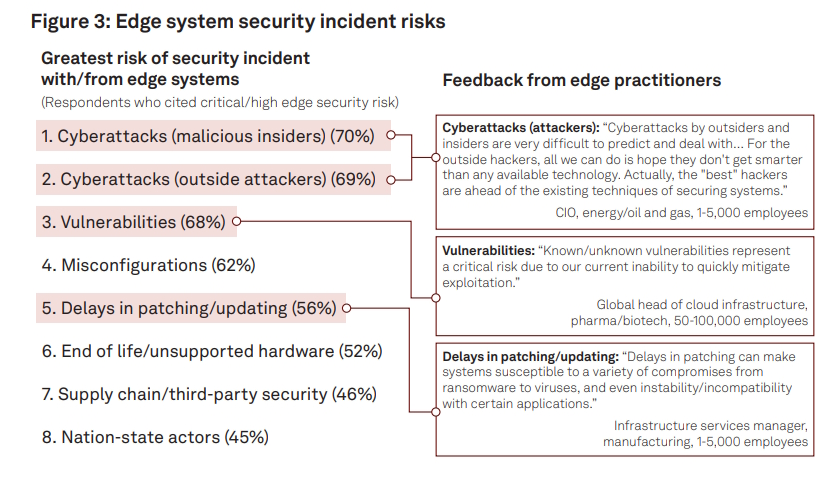

Edge computing se z technologie druhořadého významu v několika málo odvětvích stal významnou příležitostí pro podniky napříč obory, které potřebují rozprostřít výpočetní výkon po celém

Kybernetická bezpečnost a technologie umělé inteligence byly hlavními tématy největšího ČESKO-SLOVENSKÉHO networkingu „Czech-Slovak Technology Summit“ konaného v Mikulově začátkem června 2023. Společnost AXENTA byla jedním z hlavních

Poměrně častou brzdou zavedení bug bounty programu ve firmách je rozhodnutí managementu o tom, že se nechtějí vystavovat „světu hackerů“. Podle jejich názoru, pokud o

V případě hackování hackerů byla infrastruktura darknet spojená s operací Hive ransomware-as-a-service (RaaS) zabavena jako součást koordinovaného úsilí vymáhání práva zahrnujícího 13 zemí. “Donucovací orgány

Pracovní skupina kybernetické bezpečnosti z České pobočky AFCEA připravila pro rok 2023 celou řadu akcí s aktuálními tématy. První akce se uskuteční 7. února 2023

Dobře implementovaný standard ISO 27001 dokáže ve firmě snížit chaos při práci s informacemi, zajistit snížení chyb v informační bezpečnosti a tak přispět k lepšímu

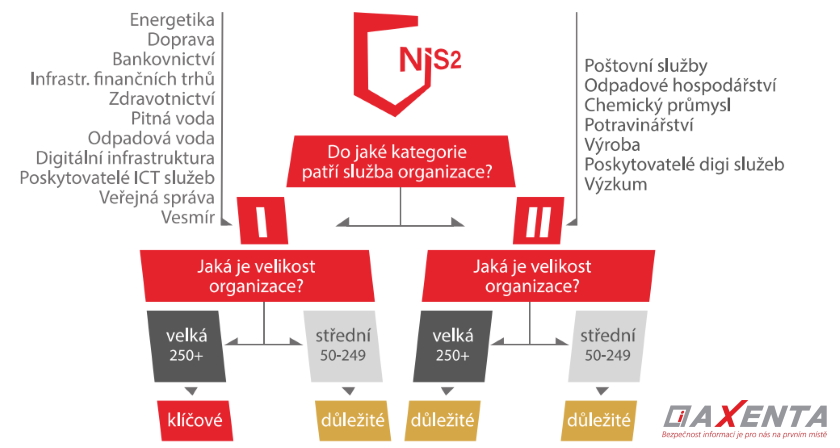

Přichází nová Evropská směrnice (NIS2), která bude znamenat rozšíření působení kybernetického zákona. Co je to ta směrnice NIS2? NIS2 je obnovena směrnice NIS (Directive on

Rozšířenost SaaS aplikací je nepopiratelná a lze to demonstrovat na snadném příkladě. Společnost Microsoft v posledním ročním vyhodnocení zveřejnila počet jejich předplatitelů – 51,9 milionů.

Dne 11. října 2022 proběhlo Arrow Forum 2022, kde hlavními tématy konference byly kybernetická bezpečnost a cloud. Na dotazy z oblasti bezpečnosti odpovídal Radek Čelůstka,

Nejzajímavější zprávou července v herním průmyslu je rozhodně výrazné zvýšení cen Game Passu, které oznámil Microsoft. Zvýšení cen u předplatného [přečíst]

V rámci Dialogu na vysoké úrovni k datově propojenému a automatizovanému řízení, který se uskutečnil v belgickém Gentu, byly zástupci [přečíst]

Vitamíny a minerály jsou esenciálními složkami naší stravy a hrají klíčovou roli v mnoha biologických procesech. Nicméně, pro dosažení maximální [přečíst]

Evropská komise opět dýchá na krk Microsoftu, velké technologické firmě, která je obviněna z opětovného porušení antimonopolního zákona Evropské unie [přečíst]

Aktér hrozeb známý jako Transparent Tribe pokračoval ve vypouštění aplikací pro Android s malwarem v rámci kampaně sociálního inženýrství, která [přečíst]

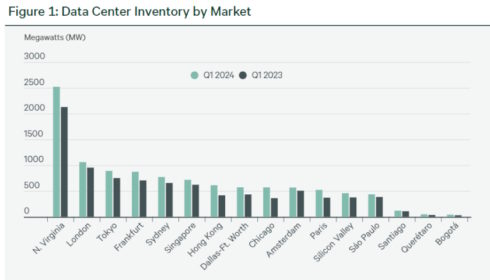

Zpráva o globálních trendech od společnosti CBRE uvádí, že rozvíjející se trhy jsou klíčem k uspokojení zvýšené poptávky po energii. [přečíst]

Seminář Internet v Telči je již nedílnou součástí folkového festivalu Prázdniny v Telči. Letošní podtitul je „Proč a jak připojovat [přečíst]

V druhé polovině července se předplatitelé PlayStation Plus Extra a Premium mohou těšit na rozmanitý výběr her, včetně akčních RPG, [přečíst]

Jak pečovat o své zaměstnance, aby byli spokojení jak v pracovním, tak i osobním životě? Otázka, kterou si občas klade [přečíst]

Zejména během letních prázdnin se zásadně zvyšují počty úrazů způsobených pádem z kola. Dostupná data uvádějí, že při případné nehodě [přečíst]

Modernizace technologií, posílení kybernetické bezpečnosti, propojení informačních systémů, pokrytí nákladů na software a hardware nebo podpora užší spolupráce s výzkumnými [přečíst]

Tokijský technologický institut (Tokyo Tech) uvedl na trh nový superpočítač. Systém HPE Cray poháněný procesory AMD a Nvidií nabízí výkon [přečíst]

Hydratace je klíčovým prvkem zdravého životního stylu, který často bývá přehlížen. Voda tvoří přibližně 60 % tělesné hmotnosti a hraje [přečíst]

Ruská centrální banka sdělila podnikům, že by měly používat „řešení s více možnostmi“, včetně kryptoměn a dalších digitálních aktiv, k [přečíst]

Virgin Media O2 dokončila své závazky v první fázi programu Shared Rural Network (SRN) ve Velké Británii. Operátor ve svém [přečíst]

Stejně jako ostatní kraje i ten Středočeský spustil informační systém Digitální technické mapy (IS DTM). Novinka se postupně stane pomocníkem [přečíst]

Ve velkém stylu byl oznámen návrat Heihachi Mishimy na scénu Tekken 8. Tento legendární postava série, která byla považována za [přečíst]

Severní Korea se údajně letos chystá posílit své domácí technologie a vylepšit zabezpečení svých mobilních sítí. Jak uvádí Daily NK, [přečíst]

Španělská společnost DataRush, která poskytuje IT služby, spustila nové datové centrum ve Španělsku a plánuje další zařízení v Grenadě a [přečíst]

Švédský startup by mohl způsobit revoluci ve výrobě lehčích notebooků a dalších přenosných zařízení díky práci s víceúčelovými materiály. Konkrétně [přečíst]

Lambda Labs údajně usiluje o financování ve výši 800 milionů dolarů pro svou cloudovou nabídku GPU. Jednalo by se o [přečíst]

Správci OpenSSH vydali bezpečnostní aktualizace, které obsahují kritickou bezpečnostní chybu, která by mohla vést k neověřenému vzdálenému spuštění kódu s [přečíst]

Konzumace sezónní zeleniny a ovoce přináší celou řadu výhod, které se mohou pozitivně projevit na našem zdraví, životním stylu i životním [přečíst]

Xbox nedávno oznámil, že od 12. září zavádí nové úrovně předplatného Game Pass a zvyšuje ceny pro stávající předplatitele. Tento [přečíst]

Vstupte do slunečných letních dnů s tabletem, který byl navržen tak, aby upřednostňoval vizuální zdraví a bezproblémovou konektivitu. Špičková technologie [přečíst]

SK Hynix plánuje posílit svůj obchod s čipy investicí 103 bilionů wonů (74,6 miliardy dolarů) v příštích třech letech. Podle [přečíst]

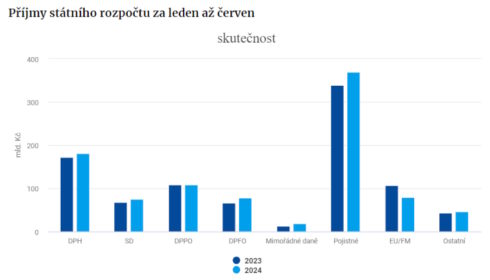

Hospodaření státního rozpočtu skončilo na konci 1. pololetí deficitem ve výši 178,6 mld. Kč. Po očištění o příjmy a výdaje [přečíst]

Ovocná zmrzlina, krémové gelato, sorbet nebo stále oblíbenější mražený jogurt jsou lahůdky, které k létu prostě patří a nikdy se [přečíst]

Po dubnové premiéře na Amazon Prime se televizní adaptace oblíbené videohry Fallout těší velkému uznání. Seriál si získal srdce fanoušků [přečíst]

Nigérie se chystá proniknout na svůj trh s kryptoměnami, který má hodnotu 56,7 miliardy dolarů, zavedením 7,5% daně z přidané [přečíst]

Na pozici marketingového ředitele fintechového startupu wflow nastoupil Tomáš Šebesta. V nové roli se zaměří primárně na podporu obchodního týmu [přečíst]

Probiotika jsou živé mikroorganismy, které při konzumaci v přiměřených množstvích přinášejí hostitelskému organismu zdravotní přínosy. V posledních letech se probiotika [přečíst]

Společnost Rakuten Mobile potvrdila spuštění komerčních služeb prostřednictvím spektra 700 MHz. Spektrum, přezdívané „platinové pásmo“, bylo přiděleno ministerstvem vnitra a [přečíst]

Společnost AWS odhalila plány na vytvoření technologického centra na Tchaj-wanu do začátku roku 2025 s ohledem na prudký nárůst poptávky [přečíst]

Společnost Microsoft podepsala dohodu o odstraňování oxidu uhličitého, která mu umožní realizovat projekt zalesňování a obnovy v Latinské Americe, aby [přečíst]

Kybernetická špionážní skupina Velvet Ant s vazbou na Čínu byla pozorována, jak využívá chybu nultého dne v softwaru Cisco NX-OS, [přečíst]

Populární videohra „Halo“ od Microsoftu, která byla exkluzivně dostupná pro konzole Xbox, se dočkala svého zpracování v televizní sérii na [přečíst]

Koncem tohoto měsíce, přesněji 26. července, dojde k uzavření digitálního obchodu pro Xbox 360. V rámci této změny přichází i [přečíst]

Supermassive Games oznámilo datum vydání své nové hororové hry „The Casting of Frank Stone“, která je zasazena do univerza hry [přečíst]

Silný imunitní systém je základem dobrého zdraví. Správná výživa hraje klíčovou roli v podpoře imunitních funkcí těla a pomáhá nám [přečíst]

Už přes tři roky mohou řidiči žádat o řidičský průkaz online přes Portál dopravy nebo Portál občana. Jedná se o [přečíst]

Google Cloud se spojil se společností Gulf Edge Company Limited za účelem vývoje suverénní cloudové nabídky v Thajsku. Suverénní cloud [přečíst]

Firma Asperitas, která se zabývá ponorným chlazením, uvedla na trh novou ponornou nádrž, která využívá přímou nucenou konvekci. Společnost Vertiv [přečíst]

I když jsou kvantové výpočty stále v rané fázi, očekává se, že způsobí revoluci v řešení problémů a zpracování dat, [přečíst]

Nový díl série Call of Duty, Black Ops 6, se spustí v říjnu, avšak hráči mají možnost vyzkoušet hru již [přečíst]

Miliony lidí po celém světě balí kufry a vyrážejí na dovolené do evropských měst. Uber pro ně představil nové produkty, [přečíst]

Japonská společnost Hitachi Construction Machinery Co. Ltd. migruje své rozsáhlé systémy na Oracle Cloud Infrastructure (OCI). Společnost bude migrovat své [přečíst]

Nová velrybí peněženka akumulovala více než 583,7 miliardy tokenů Shiba Inu z kryptoburzy Binance uprostřed nedávného kolapsu SHIB do oblasti [přečíst]

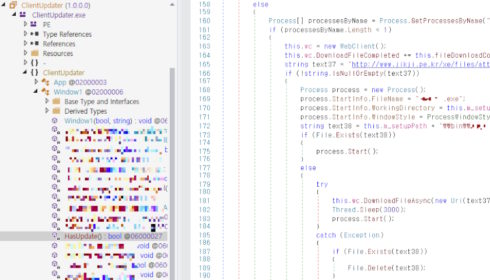

Bylo zjištěno, že server pro aktualizaci produktů nejmenovaného jihokorejského dodavatele plánování podnikových zdrojů (ERP) byl kompromitován, aby poskytoval backdoor založený [přečíst]

Společnost Western Digital se neočekávaně pochlubila prvním 2Tb 3D QLC NAND zařízením na konferenci investorů před jeho oficiálním oznámením. Nová [přečíst]

Weby vydavatelství AVERIA LTD.: • ict-nn.com • b2b-nn.com • iot-nn.com • itsec-nn.com • netguru-nn.com • gamers-generation.com • ew-nn.com • rc-nn.com • dc-nn.com • cb-nn.com • sm-nn.com • cw-nn.com • egov-nn.com • kankry.cz • jobs-nn.com • zdravi-lide.cz

AVERIA LTD., Company number 06972108, Enterprise House, 2 Pass Street, OL9 6HZ Manchester – Oldham, United Kingdom

IT SECURITY NETWORK NEWS by AVERIA LTD. © 2022 – Osobní údaje – Cookies