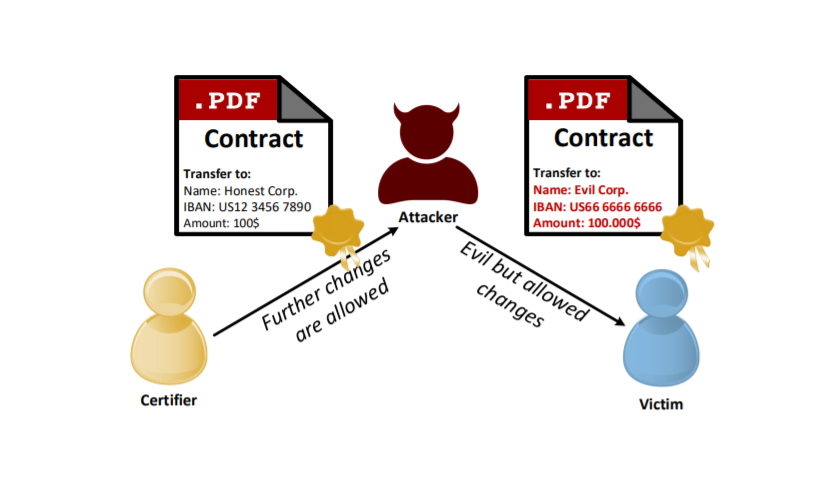

Soubory ve formátu certifikovaného přenosného dokumentu (PDF) se používají k bezpečnému podepisování dohod mezi dvěma stranami při zachování integrity obsahu. Nová zpráva však zjistila, že bezpečnostní ochrana u většiny certifikovaných PDF aplikací byla nedostatečná a organizace byly vystaveny řadě útoků.

Vědci z Ruhr University Bochum vysvětlili, že certifikované soubory PDF používají k ověření dokumentu dva specifické podpisy, podpis schválení a certifikační podpis. Certifikační podpisy jsou pružnější a jsou vyrobeny tak, aby zvládly komplikované dohody mezi více stranami a umožňovaly některé změny dokumentu v rámci sady parametrů při zachování jeho platnosti.

Není překvapením, že certifikované podpisy jsou místem, kde tým našel zranitelnost vůči dvěma konkrétním novým útokům, které nazvali „Evil Annotation“ (EAA) a „Sneaky Signature“ (SSA). Oba umožňují útočníkovi vložit škodlivý obsah (PDF) nad certifikované informace, aniž by ukázal jakékoli známky toho, že byl změněn.

EAA zobrazují škodlivý obsah v anotacích dokumentu a poté jej odesílají s neporušeným digitálním podpisem. SSA přidávají škodlivý obsah přes legitimní obsah do samotného PDF.

Tým uvedl, že výsledky hodnocení 26 nejpopulárnějších aplikací PDF jsou „alarmující“.

“Pouze ve 2 případech jsme nemohli najít zranitelnost; 15 prohlížečů bylo zranitelných vůči EAA, 8 vůči SSA, včetně Adobe, Foxit a LibreOffice,“ uvádí se ve zprávě. “Dále jsme analyzovali standardizovanou implementaci certifikačních aplikací PDF a zjistili jsme problémy u 11 z nich.”

Společnost Adobe měla další chybu, která umožňovala certifikovaným dokumentům spouštět kód JavaScript, což otevíralo útočníkům možnost k injekčním útokům.

„Například JavaScript na vysoké úrovni může volat libovolnou adresu URL bez potvrzení uživatele a deanonymizovat uživatele. Náš výzkum odhaluje, že takový kód je také spuštěn, pokud je přidán jako povolená přírůstková aktualizace. Jsme první, kdo odhalil, že toto chování umožňuje útočníkům přímo vložit škodlivý kód do certifikovaného dokumentu.”

Tým uvedl, že poskytl nálezy příslušným prodejcům a poskytl komplexní zprávu o zranitelnosti, včetně exploitů, CERT-Bund (BSI). Zpráva také uvádí konkrétní specifické bezpečnostní chyby PDF nalezené v každé aplikaci.

„Společnosti Adobe, Foxit a LibreOffice reagovaly rychle a poskytly opravy na konci roku 2020 (CVE-2020-35931) nebo počátkem roku 2021 (CVE2021-28545, CVE-2021-28546),“ uvádí zpráva. „Společnost Adobe opravila chybu zabezpečení vložením kódu počátkem listopadu 2020 v rámci opravy mimo cyklus pravidelné aktualizace (CVE-2020-24432). V současné době se účastníme procesu standardizace prostřednictvím Německé národní organizace pro normalizaci (DIN) a Mezinárodní organizace pro normalizaci (ISO), abychom řešili oznámené útoky v další specifikaci PDF. “

Aby odrazili Evil Annotation Attacks, vědci doporučují správcům zakázat tři obzvláště riskantní anotace, které umožňují přidávat text nebo obrázky do certifikovaného PDF, „FreeText, Stamp and Redact“.

Záludné podpisy lze blokovat snížením oprávnění, ale to není záruka, že SSA neprojdou. Definovaná podpisová pole nabízejí další vrstvu ochrany, uvádí zpráva.

„Před podpisem dokumentu musí být pole podpisu nastavena na definovaných místech v dokumentu PDF,“ vysvětluje zpráva. “Následné přidání polí podpisu musí být penalizováno neplatným stavem certifikace. Jinak jej lze vždy použít k přidání textu nebo obrázků obsažených v podpisu na libovolné pozici.“

Vkládání kódu JavaScript do Adobe je složitější, protože ve většině případů se spustí v okamžiku otevření dokumentu. “Jediným požadavkem je, aby oběť plně důvěřovala certifikátu použitému k ověření dokumentu PDF,” uvádí se ve zprávě.

Flexibilita, kterou nabízejí certifikované podpisy, představuje pro mnoho organizací obrovské, potenciálně katastrofické bezpečnostní riziko a zpráva vyzývá aplikace PDF, aby rychle pracovaly a přišly s rozsáhlými opravami.

Zdroj: threatpost.com

Obrázek: pdf-insecurity.org

@RadekVyskovsky