V dosavadních částech tohoto seriálu jsme se zaměřovali hlavně na potřeby související s poznáním vlastní infrastruktury, chráněných aktiv, jednoduše na vlastní píseček. Následují však dvě potřeby, jejichž základ tkví hlavně v poznání toho, co se děje venku. Jde o potřeby s názvy threats (hrozby) a behaviors (chování).

V dosavadních částech tohoto seriálu jsme se zaměřovali hlavně na potřeby související s poznáním vlastní infrastruktury, chráněných aktiv, jednoduše na vlastní píseček. Následují však dvě potřeby, jejichž základ tkví hlavně v poznání toho, co se děje venku. Jde o potřeby s názvy threats (hrozby) a behaviors (chování).

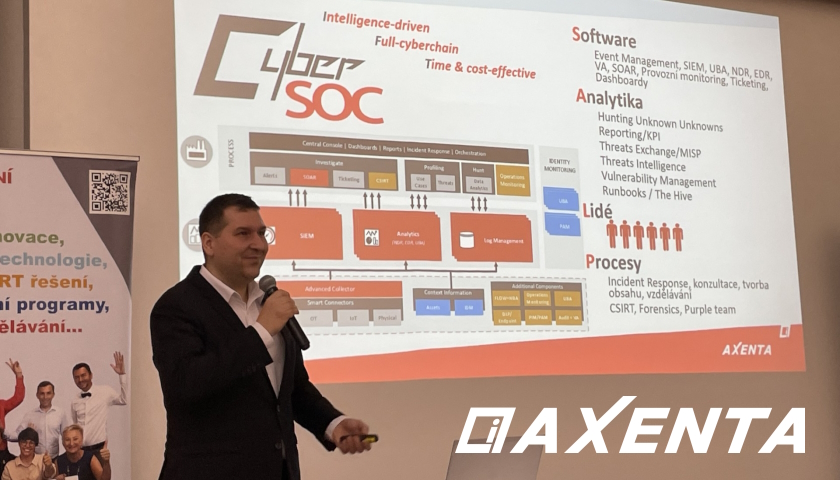

Jejich náplň tvoří jistým způsobem konkrétní doplněk k analýze rizik v kyberbezpečnosti. Pokud jsme v analýze rizik mluvili o tom, jaký dopad by měl např. ransomwarový útok na chod organizace, při uspokojování těchto potřeb se budeme bavit spíše o tom, kdo by takový útok proti chráněné organizaci mohl provést, jak by takový útok po technické stránce vypadal a jak ho můžeme detekovat a zabránit mu. Hovoříme o potřebě bezpečnostního týmu, či SOCu, poznat útočníky a jejich chování, resp. o potřebě detekovat činnosti potenciálního útočníka v našem prostředí.

Základem pro naplnění obou těchto potřeb je důkladné poznání různých typů a skupin útočníků a jejich modus operandi a nástrojů. Přesné získávání a používání takových informací o kyberbezpečnostních hrozbách je náplní celé velké oblasti kyberbezpečnosti nazývané cyber threat intelligence (dále CTI).

Cyber Threat Intelligence

Když se řekne Cyber Threat Intelligence, většina lidí si představí ohromné seznamy IP adres a domén spojovaných s phishingem, ransomwarem a dalšími různými “breberkami”. CTI však zahrnuje mnohem více.

Pokud to vezmeme zeširoka existuje množství definic toho, co vlastně CTI je a co představuje. Pro jednoduché přirovnání si můžeme vzít práci tajných služeb, které získávají informace (tedy intelligence) o různých hrozbách, ať už pro bezpečnost státu nebo vojenských operací apod. Jejich cílem nejsou jen informace o tom, že nějaká vojenská jednotka znepřáteleného státu používá nějakou zbraň a výstroj, ale také informace o jejím umístění, složení, či informace vyšší úrovně, jako je motivace znepřáteleného státu k útoku, politické dění, historické souvislosti současného stavu apod. Všechno toto má svůj protějšek v CTI. Největší rozdíl je v tom, že zatímco tradiční zpravodajské služby a jejich informace se týkají zejména hrozeb v reálném světě, CTI se soustředí na kybernetické hrozby a informace o útočnících, jejich motivaci, použité nástroje, techniky, které používají při útocích či identifikaci konkrétních IP adres a domén, které byly použity při útocích.

Další definice, která je společná pro CTI a standardní zpravodajské informace je to, že slouží k tomu, aby z nepoznaných neznámých hrozeb (“unknown unknows”) udělali známé a poznané ( “known knowns”). Co tyto pojmy znamenají, se pokusím ukázat na příkladu. Představte si, že jste velký výrobce leteckých dílů a rozhodl jste se expandovat na Taiwan. Bez CTI nebudete vědět, že vám hrozí kybernetické útoky od čínských hackerů – o této hrozbě nevíte nic a ani nevíte, že nějaká hrozba pro vás existuje – jde tedy o nepoznanou neznámou hrozbu.

Jakmile začnete zkoumat, co by vám mohlo hrozit, uvědomíte si, že z geopolitického hlediska je Taiwan důležitou zájmovou oblastí pro Čínu a stejně tak váš sektor byl již několikrát cílem čínských hackerů. Díky CTI jste se právě posunuli o kousek výš – už víte, že vám potenciálně může hrozit kybernetický útok z Číny, ale nevíte ještě to, co byste měli očekávat – hrozba čínského útoku je pro vás známou hrozbou ale zároveň jí stále nerozumíte (known unknown).

Začnete se touto hrozbou zabývat ještě více a zjistíte jakým způsobem tito hackeři útočí, jaké používají nástroje a možná dokonce i získáte nějaké IP adresy, či domény, které byly v minulosti asociované s jejich operacemi. Často nezjistíte vše, což je logické, protože prioritou druhé strany je co nejvíce tyto informace utajit, ale kousek po kousku se blížíte k tomu, že o hrozbě víte a dokonale ji znáte (known known). Na základě těchto informací, tedy CTI, můžete naplánovat vaši obranu proti této hrozbě.

CTI se však nedotýká pouze státem sponzorovaných kybernetických útoků, ale i standardních útoků na běžné uživatele, či organizace. Informace o tom, že na oblíbené stránce ke shlédnutí seriálů, jsou reklamy, přes které se šíří malware, patří také do CTI, je však určena pro jiného adresáta, než informace o hrozbách z příkladu výše.

O tom, jak dělíme CTI a jak můžeme tyto informace o hrozbách využít, se dočtete v pokračování článku v dalších číslech.

Dávid Kosť, Lead Security Analyst, AXENTA a.s.

Peter Jankovský, CTO, AXENTA a.s.

Obrázek: Matt Swann